Blowfish-encryptiealgoritme

Blowfish is een door Bruce Schneier ontwikkeld versleutelingsalgoritme. Het is voor het eerst gepubliceerd in 1993.

Blowfish

| ||||

| Algemeen | ||||

| Ontwerpers | Bruce Schneier | |||

| Publicatiedatum | 1993 | |||

| Opvolgers | Twofish | |||

| Vercijfering details | ||||

| Sleutellengte | 32 tot 448 bits | |||

| Blokgrootte | 64 bits | |||

| Ontwerp | Feistel netwerk | |||

| Rondes | 16 | |||

| ||||

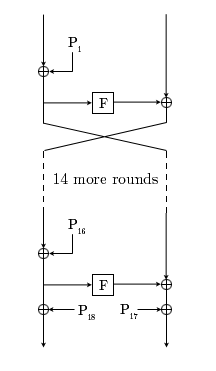

De Feistelstructuur van Blowfish

.svg.png)

De ronde functie (Feistelfunctie) van Blowfish

Blowfish is een symmetrische blokversleutelingstechniek, die met sleutellengtes van 32 tot 448 bits overweg kan. Blowfish is een krachtig algoritme. De blokgrootte van 64 bits is echter aan de kleine kant, waardoor men vaker de voorkeur geeft aan versleutelingsalgoritmes met grotere blokken, zoals Twofish. De eerste 64 bits van het algoritme kunnen echter met een brute force gekraakt worden. De ontwikkelaar raadt sinds 2007 aan om de nieuwe variant Twofish te gebruiken. Het algoritme is toegevoegd aan de Linux-kernel.

Het Blowfish-algoritme is vrij beschikbaar.

Externe links

Zie ook

| Veelvoorkomende algoritmes | AES · Blowfish · DES · 3DES · Serpent · Twofish |

| Minder vaakvoorkomende algoritmes | Camellia · CAST-128 · GOST · IDEA · RC2 · RC5 · RC6 · SEED · ARIA · Skipjack · TEA · XTEA |

| Andere algoritmes | 3-Way · Akelarre · Anubis · BaseKing · BassOmatic · BATON · BEAR en LION · CAST-256 · Chiasmus · CIKS-1 · CIPHERUNICORN-A · CIPHERUNICORN-E · CLEFIA · CMEA · Cobra · COCONUT98 · Crab · Cryptomeria · CRYPTON · CS-vercijfering · DEAL · DES-X · DFC · E2 · FEAL · FEA-M · FROG · GDES · Grand Cru · HPC · Hierocrypt · ICE · IDEA NXT · Intel Cascade Cipher · Kalyna · KASUMI · KeeLoq · KHAZAD · Khufu en Khafre · KN-vercijfering · Kuznyechik · Ladder-DES · Libelle · LOKI (LOKI, LOKI97) · Lucifer · M6 · M8 · MacGuffin · Madryga · MAGENTA · MARS · Mercy · MESH · MISTY1 · MMB · MULTI2 · MultiSwap · New Data Seal · NewDES · Nimbus · NOEKEON · NUSH · PRESENT · Prince · Q · RC6 · REDOC · Red Pike · S-1 · SAFER · SAVILLE · SC2000 · SHACAL · SHARK · Simon · SM4 · Speck · Spectr-H64 · Square · SXAL/MBAL · Threefish · Treyfer · UES · xmx · XXTEA · Zodiac |

| Ontwerp | Feistel netwerk · Lai-Massey schema · Productvercijfering · S-box · P-box · SPN |

| Aanvallen (Cryptoanalyse) | Brute force · Meet-in-the-middle-aanval (Biclique-aanval · 3-subset meet-in-the-middle-aanval) · Lineaire cryptoanalyse · Differentiële cryptoanalyse (Onmogelijke differentiële cryptoanalyse · Getrunceerde differentiële cryptoanalyse · Hogere orde differentiële cryptoanalyse) · Differentieel-lineaire aanval · Integrale cryptoanalyse · Boomerang attack · Mod n cryptoanalyse · Related-key-aanval · Slide-aanval · Rotationele cryptoanalyse · Side-channel-aanval (Timing · Vermogenanalyse · Elektromagnetisch · Akoestische cryptoanalyse) · XSL-aanval · Interpolatie-aanval · Davies-aanval · Rebound-aanval · Zwakke sleutel · Kendalls tau · Chi-kwadraattoets · Time/memory/data tradeoff-aanval |

| Standardisatie | NESSIE · CRYPTREC |

| Gebruik | Initialisatievector · Padding |

This article is issued from

Wikipedia.

The text is licensed under Creative

Commons - Attribution - Sharealike.

Additional terms may apply for the media files.