Alice en Bob

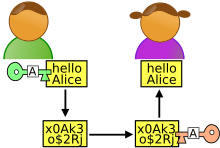

Alice en Bob zijn conventionele symbolische namen die gebruikt worden in wetenschappelijke of technische uiteenzettingen in domeinen zoals cryptografie en kwantuminformatica. De namen worden gebruikt om uiteenzettingen vlot te kunnen begrijpen, het gebruik van zinnen zoals "Persoon A wil een bericht zenden naar persoon B" worden immers vlug moeilijk om te volgen. De concrete reden om zulke namen te gebruiken, is dat ze in een tekst de persoonlijke voornaamwoorden een ondubbelzinnige betekenis geven. De specifieke namen werden zo gekozen dat ze overeenkomen met de eerste letters van het alfabet.

In de cryptografie en de computerbeveiliging zijn er daarnaast nog verschillende namen voor de verschillende deelnemende partijen die aan bod komen in discussies en presentaties over de diverse protocollen. De namen berusten op conventie, zijn enigszins zelfsuggestief, soms humoristisch, en zijn min of meer als metasyntactische variabelen te zien.

In typische praktische implementaties van deze protocollen, kan men algemeen aannemen dat de acties die worden uitgevoerd door personages zoals Alice en Bob normaalgezien niet rechtstreeks door menselijke gebruikers worden uitgevoerd, maar eerder door een automatisch instrument (zoals een computerprogramma) dat dit voor de eindgebruiker doet.

Lijst van personages

- Alice en Bob. In het algemeen wil Alice een bericht zenden naar Bob. De namen werden verzonnen door Ronald Linn Rivest voor een artikel uit Communications of the ACM uit 1978 waarin RSA-cryptosystemen werden gepresenteerd. (Het technisch verslag over RSA uit 1977 gebruikte deze namen nog niet). Rivest ontkent dat de namen enig verband houden met de film uit 1969 Bob & Carol & Ted & Alice, zoals anderen soms suggereren.

- Carol is een derde deelnemer in de communicatie. Daarna komt vaak Dave, een vierde deelnemer, en zo kan het alfabetisch verdergaan.

- Eve, een luistervink, in het Engels eavesdropper, een passieve aanvaller. Hoewel ze berichten tussen Alice en Bob kan afluisteren, kan ze deze niet beïnvloeden en wijzigen.

- Isaac, een Internet Service Provider (ISP).

- Ivan, een uitgever, in het Engels issuer (zoals in financiële cryptografie).

- Justin, uit het systeem van justitie.

- Mallory (soms ook Mallet, zoals in het Engelse malicious: malicieus of kwaadwillig), is een actieve aanvaller; in tegenstelling tot Eve kan Mallory berichten wijzigen, vervangen door haar eigen berichten, oude berichten opnieuw afspelen, enzovoort. Een systeem beveiligen tegen Mallory is veel moeilijker dan het beveiligen tegen Eve.

- Matilda, een handelaar, in het Engels merchant (zoals in e-commerce of financiële cryptografie).

- Oscar, een opponent, is vaak een equivalent van Mallory.

- Peggy (of Pat), een iemand die een bewijs moet geven, in het Engels prover, en Victor een verificateur, in het Engels verifier. Zij moeten vaak op een of andere manier samenwerken om aan te tonen dat de geplande transactie effectief heeft plaatsgevonden. Ze worden vaak teruggevonden in zero-knowledge-bewijzen. Een ander paar namen dat soms gebruikt wordt is Pat en Vanna, genoemd naar de gastheer en de assistente in een Amerikaanse versie van het televisiespel Rad van Fortuin.

- Plod, een ordehandhaver (P van politie).

- Trudy, een indringster, in het Engels intruder, is gevaarlijker dan Eve, omdat ze doorgaande berichten kan wijzigen. Idealiter zouden Bob en Alice zulke wijzigingen moeten kunnen detecteren, en dan ofwel het gewijzigde bericht negeren, of het correcte bericht terughalen ondanks de inbreuk. Wanneer ze dit niet kunnen, kan Trudy veel schade berokkenen.

- Trent, een vertrouwde bemiddelaar, in het Engels trusted arbitrator, is een soort neutrale derde partij, waarvan de exacte rol varieert naargelang het protocol dat behandeld wordt.

- Vanna, zie Peggy.

- Victor, zie Peggy.

- Walter, een opzichter of bewaker, in het Engels warden, kan nodig zijn om Alice en Bob op een of andere manier te bewaken, afhankelijk van het besproken protocol.

Hoewel interactieve bewijssystemen niet echt een cryptografisch protocol zijn, zijn ze voldoende nauw verwant om de bezetting van de personages die in de literatuur gebruikt wordt te vermelden:

- Arthur en Merlin, in IPS'en, heeft diegene die iets moet bewijzen onbeperkte computationele mogelijkheden en wordt zodoende geassocieerd met Merlin, de machtige tovenaar. Hij verkondigt dat een bewering waar is, en Arthur, de wijze koning, vraagt hem uit om te verifiëren of deze bewering juist is. Deze twee personages geven ook de naam aan twee complexiteitsklassen, namelijk MA en AM.

Enkele artikelen met Alice en Bob

Dit zijn enkele artikelen waar het gebruik Alice en Bob in de uiteenzetting geïllustreerd wordt:

- In de fysica:

- ---

- In de cryptografie:

- In de communicatie: